La stagione degli acquisti natalizi rende i siti di e-commerce un bersaglio interessante per i criminali informatici con l’uso di bad bot. Si utilizzano i bot per eseguire attacchi DDoS (Distributed Denial of Service). Ma anche per effettuare acquisti fraudolenti e cercare vulnerabilità che possono sfruttare.

A metà novembre, i ricercatori Barracuda hanno eseguito Barracuda Advanced Bot Protection. Con questa applicazione web il numero di bot rilevati in pochi giorni è stato sbalorditivo. Milioni di attacchi provenienti da migliaia di indirizzi IP distinti.

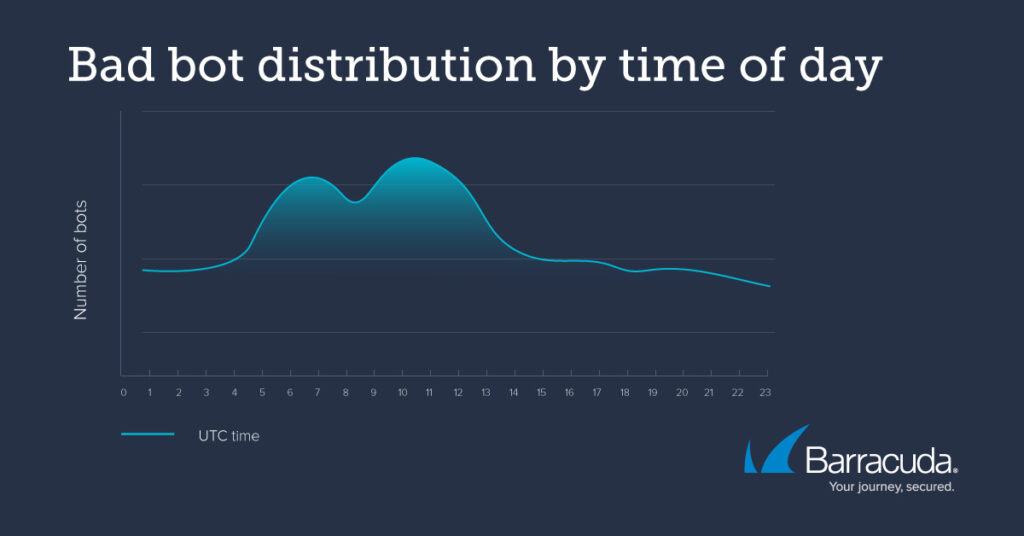

Quando sono visualizzati in base all’ora del giorno, i ricercatori di Barracuda hanno notato che i bot non aspettano solo fino a notte fonda per attaccare. Ad esempio, nel Regno Unito, l’attività dei bot raggiunge il picco a metà mattina. Non diminuisce prima delle 17:00. Il che potrebbe indicare che i criminali informatici (noti anche come “bot herders”) seguono una normale giornata lavorativa.

Ecco uno sguardo più da vicino alle tendenze scoperte dai ricercatori Barracuda. Modi in cui i criminali informatici stanno falsificando i buoni User-Agent . Nuovi modelli per questi tipi di attacchi.

Bad Bot: minaccia evidenziata

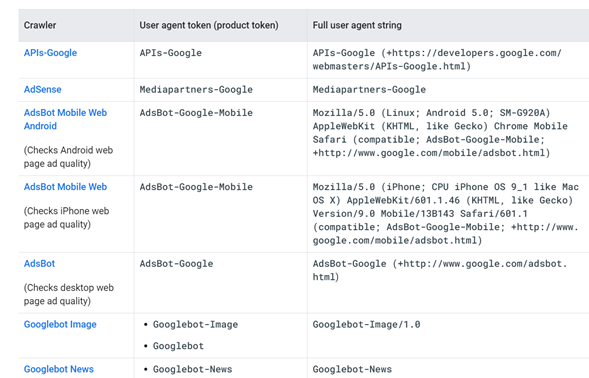

Bad bot personas, sono bot che sono identificati come dannosi in base al loro modello di comportamento. I bot difettosi sono raggruppati per User-Agent, ma alcuni User-Agent sono buoni. Ad esempio, GoogleBot, che esegue la scansione dei siti e li aggiunge alle classifiche di ricerca, è buono e non dovrebbe essere bloccato. Google ha molti diversi agenti utente:

Il problema è che i bot falsificheranno questi noti User-Agent. Quindi devi guardare più a fondo per distinguerli. Per identificare un bot come dannoso quando lo User-Agent afferma di essere un buon motore di ricerca, i ricercatori di Barracuda utilizzano metodi tra cui:

- Iniezione di honeytraps come URL nascosti e sfide JS. I bot seguono i collegamenti e rispondono alle sfide JS in modo molto diverso dagli umani.

- Utilizzo di rDNS (ricerca DNS inversa) per verificare che un bot provenga dalla fonte dichiarata.

- Verifica se il client sta tentando di accedere agli URL utilizzati dai comuni attacchi di fingerprinting delle app.

- Se questi metodi non lo rilevano, i ricercatori eseguono ulteriori analisi con l’apprendimento automatico.

I dettagli

Quando sono visualizzati dai bot personas più difettosi, i dati raccolti dai ricercatori Barracuda mostrano un aumento dei seguenti bot personas cattivi. HeadlessChrome, yerbasoftware e M12bot, prima dei browser più recenti come Microsoft Edge.

L’agente utente non standard / utente malintenzionato copre le seguenti categorie:

- Bot che fingono di essere un browser specifico ma utilizzano una stringa non standard.

- Bot che fingono di essere un software specifico ma utilizzano una stringa non standard.

- programmi che fingono di essere un browser specifico ma vengono catturati a causa di schemi di navigazione insoliti.

- Bot che fingono di essere un “buon” bot ma vengono catturati utilizzando ricerche rDNS.

Analizzando quale ISP (Internet System Provider) o ASN (Autonomous System Number) è la fonte di cattiva attività dei bot, i ricercatori hanno trovato intervalli di sottoreti di provider di telefonia mobile indiani nel mix, così come alcuni dei grandi provider di cloud pubblico. Ciò dimostra che l’origine dei bot potrebbe essere internazionale, sebbene ciò dipenda dal bot e dal sito a cui si rivolge.

Come proteggersi dagli attacchi dei Bad Bot

Con la stagione dello shopping natalizio ormai in pieno svolgimento, i team di e-commerce dovrebbero adottare le seguenti misure per salvaguardare le proprie applicazioni da bot dannosi:

- Installa un firewall per applicazioni Web o una soluzione WAF-as-a-Service e assicurati che sia configurato correttamente.

- Assicurati che queste soluzioni per la sicurezza delle applicazioni includano una protezione anti-bot in modo che possano rilevare efficacemente attacchi automatici avanzati.

- Attiva la protezione dall’inserimento di credenziali per impedire il controllo dell’account.