Yoroi è l’azienda italiana che opera nella sicurezza informatica. Fondata da Marco Ramilli nel 2015 ha ottenuto da Trusted Introducer (la rete di fiducia dei CERT mondiali). La certificazione di qualità del proprio CERT, il Computer Emergency Response Team, raggiungendo il terzo livello, il SIM3 (Security Incident Management Maturity Model). Ad oggi è l’unica in Italia rispetto agli altri operatori italiani, ad aver conseguito questo livello di risultato. Dopo tre anni di percorso di accreditamento applicato da Trusted Introducer, mediante visite e audit in presenza e da remoto, (causa pandemia) finalizzati a qualificare le buone pratiche. Ma anche favorire la collaborazione in rete tra team di sicurezza per la risposta agli incidenti informatici. D’altra parte, Yoroi non è ignota in ambito internazionale. Essendo scelta da Google, nel 2019 per adottare Yomi nella sua la piattaforma di analisi malware Virus Total.

Cosa è Yomi?

Yomi effettua malware hunting in qualità di sandbox, conduce un’analisi multilivello di tipo statico, dinamico e comportamentale, sui software malevoli. Per aiutare gli analisti umani a comprendere la dinamica dell’esecuzione del codice dannoso risparmiando tempo e denaro. Marco Ramilli stesso, oggi Amministratore Delegato di Yoroi, è un informatico con una grande esperienza di hacking. Ingegnere Informatico con un Dottorato di Ricerca in Sicurezza Informatica presso l’Università di Bologna. Ha lavorato per il governo degli Stati Uniti (presso NIST, Divisione Security). Ha collaborato in ambito privato con aziende U.S. prima di fondare Yoroi in Italia. Un service provider di Cyber Security dotato di un centro deputato alla difesa Cyber. Recentemente ha perfezionato la cessione del 60% del capitale a Tinexta, insieme ai marchi Cybaze, Emaze e @Mediaservice.net.

Lo specialista “umano” che fa sempre la differenza

Oggi come non mai la presenza dell’essere umano è fondamentale in ogni aspetto tecnologico. Un sistema informatico è migliore degli esseri umani nel processare grandi moli di informazioni strutturate e nel percepire piccoli “rumori” (dati n.d.r.). Questo sia dal punto di vista della precisione sia della performance. Tuttavia, sono gli esseri umani che fanno la differenza, sebbene imperfetti, imprevedibili e con una capacità sensoriale che ammette imprecisioni. Perché sono proprio loro a trarre beneficio da un attacco informatico piuttosto che un sistema automatico.

Dunque solo un altro essere umano, con le sue imprecisioni ed impredicibilità, ha la facoltà di comprendere il fine ultimo nella motivazione di un attacco. Quindi decidere se e come bloccarlo. La tecnologia resta tuttavia centrale in quanto abilita gli analisti a comprendere in anticipo ciò che accade e ad offrire una pronta risposta. Ma la sola tecnologia non è la soluzione, secondo il mio punto di vista.

Yoroi e la certificazione recentemente ottenuta da Trusted Introducer

La certificazione ottenuta, appartenente al network internazionale Trusted Introducer, è una certificazione alquanto complessa da raggiungere. Non è una certificazione personale, ove è necessario sostenere uno o più esami. È piuttosto una certificazione aziendale per la quale è necessario coinvolgere diversi aspetti dell’organizzazione. Al fine di garantire processi e tecnologie di elevata qualità e duraturi nel tempo.

È stato investito un anno prima di riuscire ad avviare i processi necessari alla corretta implementazione, come richiesto dalla certificazione. La TI (Trusted Introducer) è una rete internazionale. In cui può accedere solo chi ha almeno tre organizzazioni, già partner, che confermano la qualità del richiedente. Lo standard con il quale viene approcciato il metodo di detection, identification e di risposta all’incidente è il SIM3 (Security Incident Management Maturity Model). Una metodologia di misura continua dell’efficacia e di continuo miglioramento che abilita l’elevato standard di qualità nella gestione dell’incidente, introdotta ed ampiamente utilizzata da ENISA.

Google e la tecnologia Yomi

Fatte tante analisi parallele ai motori presenti su VirusTotal. Man mano che si notava come numerose analisi della tecnologia risultassero migliori in termini di qualità rispetto alle analisi già presenti, hanno iniziato a proporle facendo notare le differenze. Alla fine, sono riusciti a farsi notare. Prima hanno chiesto di utilizzare l’infrastruttura aziendale per processare le loro analisi e successivamente hanno inserito nella loro infrastruttura core. L’enorme mole di sample sottomessi sulla piattaforma VirusTotal ha permesso di imparare moltissimo sulla scalabilità della soluzione e ha permesso un confronto continuo con tecnologie affini aiutando a migliorare in modo crescente sia nelle tecniche di analisi sia nella tecnologia a supporto.

Quali sono i prossimi investimenti in innovazione di Yoroi?

L’intelligenza artificiale in aiuto degli analisti è sicuramente uno dei punti focali in Yoroi. Già ampiamente studiata, utilizzata e rivisitata continua ad essere un elemento sul quale Yoroi investe. Tuttavia, assieme ad importanti università e centri di ricerca si sta studiando e realizzando nuove ed interessanti tecnologie. Alcune orientate al mondo dell’industria (terreno molto conosciuto da Yoroi) ed alcune tecnologie difensive pensate, in particolar modo, per ambienti governativi.

Il panorama della minaccia

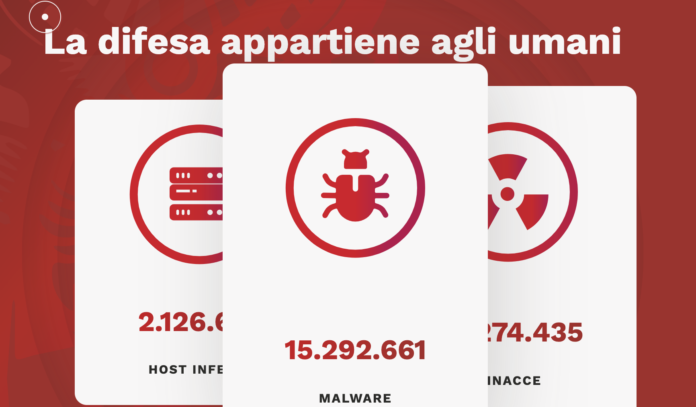

Il panorama delle minacce continua ad essere molto variopinto e di difficile previsione. Le e-mail continuano ad essere uno dei principali vettori di attacco per circa il 92% dei casi totali. Dal 2020 le e-mail hanno subito un graduale bilanciamento nella tipologia di paylod di attacco che veicolano. Passando da una fase principalmente costituita da allegati di posta elettronica, alla propagazione di “phishing web site”. Certo, questi ultimi sono ben distinti se confrontati con la propagazione di Malware, da fogli Excel (o da file ZIP, Word e Scripting), ma si nota un forte utilizzo di strumenti sofisticati come PhishingKIT che rendono più complesso e completo l’attacco risultante.

Sono invece molto diversificati i comportamenti di attacco in funzione della tipologia della vittima e del suo core business, anche in relazione alla propagazione in termini temporali. La seguente immagine è tratta dall’annual Cybersecurity Report di Yoroi, (di prossima pubblicazione n.d.r.) e mostra come le distribuzioni di attacco cambiano notevolmente sui rispettivi verticali di business. Vi sono specifici verticali come per esempio: Oil/Gas and Household Goods che subiscono regolarmente attacchi distribuiti durante tutto l’anno. Mentre altri verticali di business come per esempio Airline, Beverages e Food&Drug che subiscono la maggior parte degli attacchi in momenti ben definiti.

Fonte: cybersecurity.startupitalia.eu